Normala IT-säkerhetsrutiner kanske inte skyddar dig från skadliga attacker som kommer in i ditt system genom vardagliga enheter, till exempel USB-nycklar. Shutterstock

Om du driver ett företag är du förmodligen orolig för IT-säkerhet. Du kanske investerar i antivirusprogram, brandväggar och vanliga systemuppdateringar.

Tyvärr kanske dessa åtgärder inte skyddar dig mot skadliga attacker som kommer in i dina system genom vardagliga enheter.

På kvällen på fredag 24 oktober 2008 Richard C. Schaeffer Jr var NSA: s högsta datorsystemskyddsoffis i en briefing med USA: s president George W. Bush när en assistent gav honom en anteckning. Anteckningen var kort och till punkten. De hade hackats.

Hur hände det? Den skyldige var en enkel USB.

USB-försörjningskedjan attackerar

Attacken var oväntad eftersom klassificerade militära system inte är anslutna till externa nätverk. Källan isolerades till en mask som laddats på en USB-nyckel som noggrant hade installerats och lämnats i stort antal köpta från en lokal internetkiosk.

Detta är ett exempel på en leveranskedjeangrepp, som fokuserar på de minst säkra elementen i en organisations leveranskedja.

Den amerikanska militären flyttade omedelbart till förbjud USB-enheter i fältet. Några år senare skulle USA använda samma taktik för att bryta och störa Irans kärnvapenprogram i en attack som nu har kallats Stuxnet.

Lektionen är tydlig: Om du ansluter USB-enheter till dina system måste du vara mycket säker på var de kom ifrån och vad som finns på dem.

Om en leverantör kan få en hemlig nyttolast på en USB-pinne, finns det ingen säker period där en USB är ett bra val. Till exempel kan du för närvarande köpa ett USB-minne som i hemlighet är en liten dator, och vid infogning öppnar du ett fönster på din maskin och spelar Death Star-marschen.

Detta är bara en typ av försörjningskedjan. Vilka är de andra?

Nätverkets försörjningskedjaattacker

Datoranvändare har en ökande tendens att lagra all sin information i ett nätverk och koncentrera sina tillgångar på ett ställe. I det här scenariot, om en dator äventyras, är hela systemet öppet för en angripare.

Tänk på en konferenstelefon som används i din organisation. Anta att den här nätverksaktiverade telefonen hade ett inbyggt fel som skulle göra det möjligt för angripare lyssna på alla samtal i närheten. Detta var verkligheten i 2012 när mer än 16-versioner av Ciscos populära IP-telefon påverkades. Cisco släppte en patch för sina telefoner, som kan installeras av de flesta företags IT-säkerhetsavdelningar.

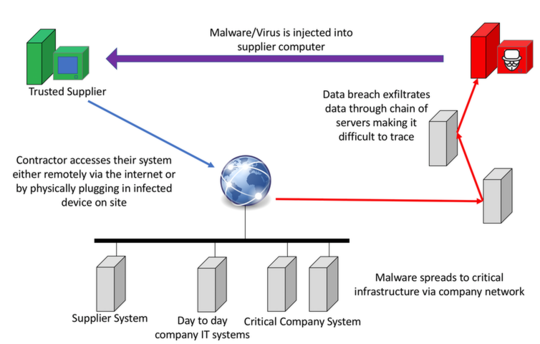

Basmodellen för en nätverkskedjanattack visar hur sårbara sammankopplade system är inom en organisation. Författare levereras

I 2017 uppstod en liknande fråga när ett märke av diskmaskin på sjukhus påverkades av a inbyggd osäker webbserver. När det gäller ett sjukhus finns det mycket privat data och specialutrustning som kan äventyras av en sådan sårbarhet. Medan en lapp så småningom släpptes krävde en specialiserad servicetekniker att ladda upp den.

Attackskedjan har nyligen varit inblandad i det katastrofala misslyckandet i det nordkoreanska missilprogrammet. David Kennedy, i en video för The Insider, diskuterar hur USA tidigare har stört kärnkraftsprogram med cyber. Om de fortfarande har denna förmåga är det möjligt att de skulle vilja hålla den hemlig. Om detta är fallet är det tänkbart att ett av de många nordkoreanska misslyckandena kunde ha varit ett test på ett sådant cybervapen.

Fem sätt företag kan skydda sig själva

För att skydda dig mot allt detta måste du ställa in grundläggande cyberhygienprocesser som kan hjälpa till att hålla ditt företag fritt från infektion.

-

Köp och installera bra antivirusprogram och kör det i skyddsläge, där det skannar allt på din maskin. Ja, även Mac får virus

-

övervaka vem som är i ditt nätverk, undvik att använda otillförlitliga enheter som USB och låt dina administratörer blockera autorun som en systemomfattande policy

-

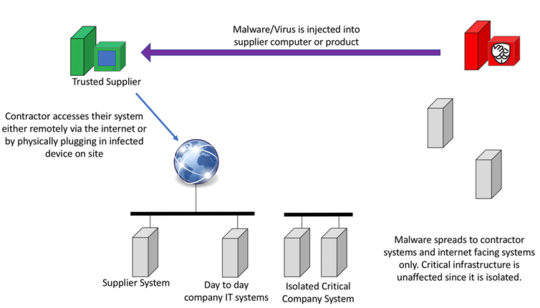

segregera dina nätverk. Har kritisk anläggningsinfrastruktur? Ha det inte i samma nätverk som ditt dagliga, nätverk som är vända mot allmänheten eller gäster

-

uppdateras regelbundet. Oroa dig inte för de senaste och största problemen, korrigera de kända sårbarheterna i dina system - särskilt den från 1980

-

betala för din programvara och arbetskraft. Om du inte betalar för produkten betalar någon för dig as produkten.

Genom att separera din kritiska infrastruktur från nätverk som står inför och tillgängliga leverantörsnätverk är det möjligt att ge en skyddsnivå. Vissa attacker kan dock överbrygga detta "luftgap". Författare Tillhandahålls

Cybermedvetenhet är avgörande

Äntligen kan du maximera cyber motståndskraft genom att utbilda alla i din organisation för att lära sig nya färdigheter. Men det är viktigt att testa om din utbildning fungerar. Använd faktiska övningar - tillsammans med säkerhetspersonal - för att undersöka din organisation, utöva dessa färdigheter och träna ut där du behöver göra förbättringar.

Priset för alla anslutningar till internet är att det är sårbart för attacker. Men som vi har visat är inte ens fristående system säkra. Medveten praxis och tankeväckande strategier för säkerhet kan öka skyddet för ditt företag eller arbetsplats.![]()

Om Författarna

Richard Matthews, doktorand, University of Adelaide och Nick Falkner, docent och chef för Australian Smart Cities Consortium, University of Adelaide

Denna artikel publiceras från Avlyssningen under en Creative Commons licens. Läs ursprungliga artikeln.