Det finns fler än 865 krypteringsverktyg i bruk över hela världen, alla adresserar olika aspekter av ett gemensamt problem. Människor vill skydda information: hårddiskar från förtryckande regeringar, fysisk plats från stalkers, surfhistorik från alltför nyfikna företag eller telefonsamtal från nosiga grannar. De är alla beroende av kryptografi, en delikat hantverk som, när den är klar, möjliggör säker kommunikation trots snoopers insatser.

Dock kan dålig kryptografi öppna gapande säkerhetshål, ett öde som har uppstått många populär system. Men utan teknisk kunskap och erfarenhet kan användarna inte känna skillnaden mellan bra och dåliga verktyg tills det är för sent.

Ett av de mest populära kryptografiska verktygen - med två miljoner dagliga användare - är Tor, ett nätverk för att surfa på internet anonymt. Det är beroende av en stor grupp av volontärer, varav några är anonyma, vilket kan ge frågor om att lita på systemet. Om experter och utvecklare hade verktyg för att upptäcka misstänkt beteende, kunde de lösa problem, förbättra tillförlitlighet och trovärdighet - för alla.

Förstå Tor

Människor använder Tor för många olika anledningar: Att undersöka sjukdomar, skydda sig mot hushållsmissbruk, hindra företag från att profilera dem eller kringgå landsomfattande censur, för att bara nämna några. Tor gör detta genom att koppla bort en användares identitet från sin eller hennes online-verksamhet. Till exempel när Tor används kan webbplatser som Facebook inte lära sig var en användare är fysiskt lokaliserad, och Internetleverantörsföretag kan inte lära sig vilka webbplatser en kund besöker.

Systemet fungerar genom att ansluta en användare till den avsedda webbplatsen över en sekvens av krypterade anslutningar via datorer som registrerar sig för att delta i nätverket. Den första datorn i reläsekvensen, som kallas ett "entry guard", vet användarens nätverksadress, eftersom den accepterar inkommande trafik. Men eftersom innehållet är krypterat vet inte datorn vad användaren gör online.

Den andra datorn i kedjan vet inte vart användaren är och passerar bara längs trafiken till vad som kallas "utgångsrelä". Datorn dekrypterar användarens internetaktivitet och utbyter data med okrypterat Internet. Utgångsreläet vet vad användaren gör online, men kan inte enkelt identifiera vem som gör det.

När utgångsreläet får informationen från Internet krypterar den den och skickar den tillbaka till föregående länk i kedjan. Varje länk gör detsamma tills den ursprungliga datorn tar emot och dekrypterar data, visar den för användaren.

Tor-nätets struktur. Tor klienter väljer slumpmässigt tre reläer som skickar nätverkstrafik mellan klienten och en server - till exempel Facebook. Medan Tor internt krypterar nätverkstrafik (se den solida gröna linjen) är det viktigt att förstå att Tor inte längre kan kryptera nätverkstrafiken när den lämnar Tor-nätverket (se den streckade röda linjen). Philipp Winter

Tor-nätets struktur. Tor klienter väljer slumpmässigt tre reläer som skickar nätverkstrafik mellan klienten och en server - till exempel Facebook. Medan Tor internt krypterar nätverkstrafik (se den solida gröna linjen) är det viktigt att förstå att Tor inte längre kan kryptera nätverkstrafiken när den lämnar Tor-nätverket (se den streckade röda linjen). Philipp Winter

De flesta använder Tor-nätverket via Tor Browser. Det är en modifierad version av den populära Firefox-webbläsaren, med extra funktioner för att skydda användarnas integritet. Dessa inkluderar konfigurerbara säkerhetsnivåer och tillägg, till exempel HTTPS-Allt (för att använda säkra webbanslutningar när det är möjligt) och NoScript (för att mildra vissa svagheter i JavaScript, bland annat). Dessutom implementerar Tor Browser tekniker för att göra det svårare att spåra människor online. Till exempel inaktiverar du Flash och använder endast några teckensnitt, vilket förhindrar webbplatser från Identifiera användare baserat på de teckensnitt de har installerat.

Lita på koden

Tor-programvaran är utvecklad och distribuerad av en nonprofit som heter Torprojektet. Folk använder Tor gratis. finansiering kommer från anhängare som individer, företag, ideella organisationer och regeringar. Känslig för oro för att stora finansiärer kan få allmänheten att oroa sig för vem som verkligen står på kontrollerna, organisationen arbetar för att förbättra sitt finansiella oberoende: för det första sin första crowdfunding kampanj höjde mer än US $ 200,000.

Dessutom har Tor Project uttalat sig om sitt engagemang för integritet, inklusive att stödja Apples beslut att inte hjälpa FBI att få tillgång till en krypterad iPhone genom att bygga en avsiktlig svaghet i krypteringsprogramvaran - som ofta kallas en "bakdörr". Tor Project förklarade "Vi kommer aldrig bakom vår programvara."

Tekniskt sett kan användarna bestämma om de ska lita på Tor-systemet genom att verifiera det självständigt. Källkoden är fritt tillgänglig, och Tor-projektet uppmuntrar människor att inspektera alla ~ 200,000-linjer. en nyligen skapade bug bounty program bör uppmuntra utvecklare och forskare att identifiera säkerhetsproblem och berätta projektprogrammerare om dem.

Men de flesta bygger inte sina egna körbara program från källkoden. Snarare använder de program som tillhandahålls av utvecklare. Hur kan vi utvärdera deras trovärdighet? Tors programvaruutgåvor är signerade med officiella kryptografiska signaturer och kan laddas ned via krypterade och autentiserade anslutningar för att försäkra användare om att de har laddat ner äkta Tor-programvara som inte modifierades av angripare.

Dessutom gjorde Tor nyligen "reproducerbara byggnader"Möjligt, vilket gör det möjligt för volontärer att verifiera att de körbara programmen distribuerade av Tor inte har manipulerats. Detta kan försäkra användarna om att Tor Project-datorer som bygger exekverbara program inte äventyras.

Lita på nätverket

Medan mjukvaran är utvecklad av Tor Project, drivs nätverket av frivilliga runt om i världen, tillsammans i drift 7,000-relädatorer från och med maj 2016.

Några organisationer publicera det faktum att de driver ett eller flera reläer, men många drivs av enskilda operatörer som inte meddelar sitt deltagande. Från och med maj 2016 erbjuder mer än en tredjedel av Tor-reläer inget sätt att komma i kontakt med operatören.

Det är svårt att lita på ett nätverk med så många okända deltagare. Precis som vid kaffebutiker med öppna Wi-Fi-fläckar, kan angripare avlyssna nätverkstrafik över luften eller genom köra utgångsreläer och snooping på Tor-användare.

Hitta och ta bort dåliga skådespelare

För att skydda Tor-användare från dessa problem utvecklar jag och jag två gratis programvaruverktyg - kallas exitmap och sybilhunter - det gör att Tor Project kan identifiera och blockera "dåliga" reläer. Sådana dåliga reläer kan till exempel använda föråldrad Tor relay-programvara, vidarebefordra nätverkstrafik felaktigt eller försiktigt försöka stjäla Tor-användarnas lösenord.

Exitmap tester utgångsreläer, tusen eller så datorer som överbryggar klyftan mellan Tor-nätverket och resten av Internet. Det gör det genom att jämföra operationerna hos alla reläer. Till exempel kan en tester komma åt Facebook direkt - utan Tor - och spela in den digitala signatur webbplatsen använder för att försäkra användare att de faktiskt pratar med Facebook. Därefter kontaktar testaren Facebook via varje av de tusen Tor-utgångsreläerna, och spelar in den digitala signaturen igen. För alla Tor-reläer som levererar en signatur som skiljer sig från den som skickas direkt från Facebook, väcker utgående mapp en varning.

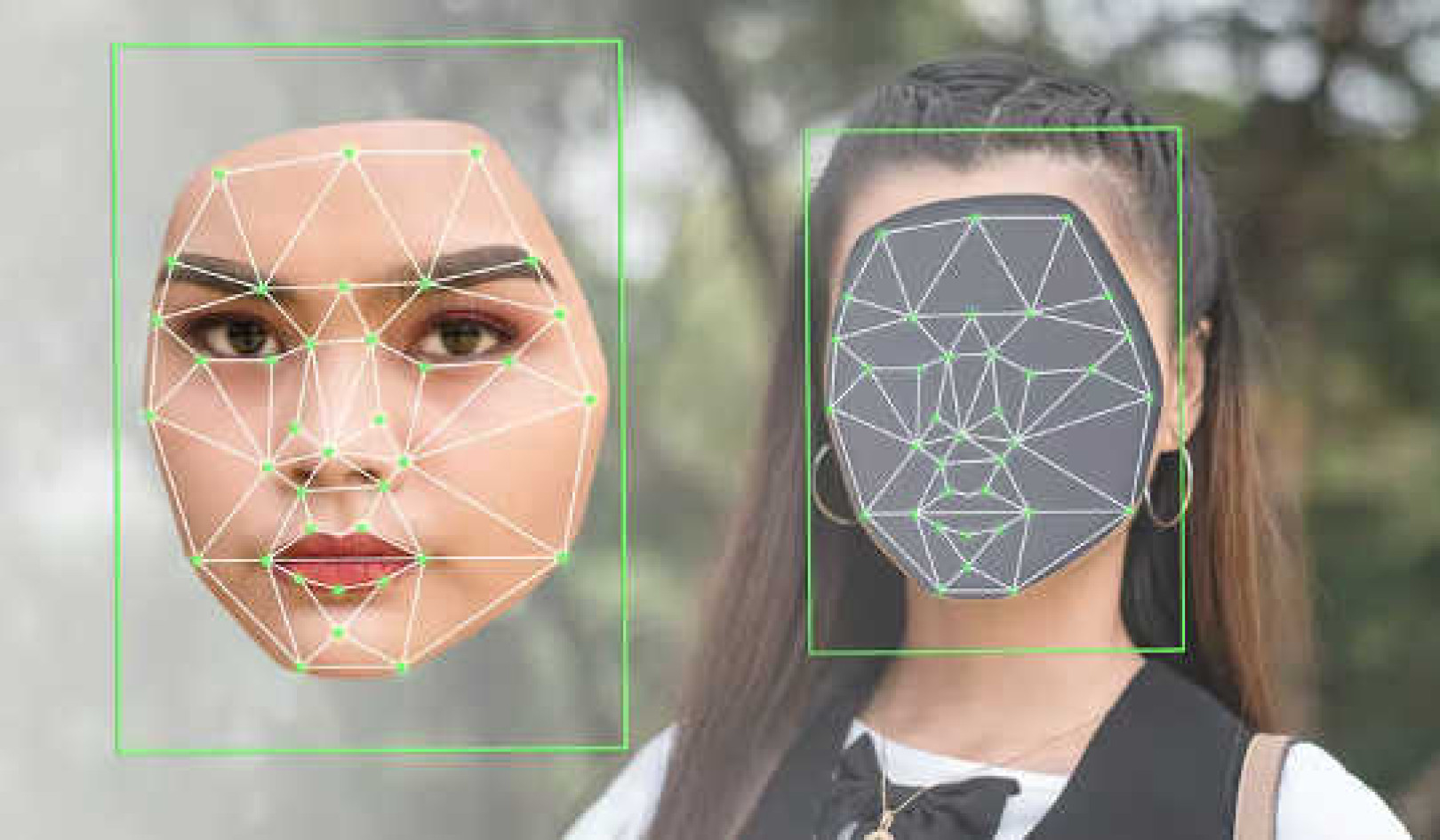

Vårt andra verktyg, sybilhunter, söker efter uppsättningar av reläer som kan vara under kontroll av en enda person, som en person som kan använda sina reläer för att starta en attack. Bland annat kan sybilhunter skapa bilder som illustrerar när Tor-reläer går och lämnar nätverket. Reläer som går och lämnar vid samma tidpunkt kan styras av en enda person.

En visualisering av upptid för vissa Tor-reläer för en del av januari 2014. Varje rad av pixlar representerar en timme, medan varje kolumn av pixlar representerar ett relä. En svart pixel anger att ett relä var online, och en vit pixel betecknar att ett relä var offline. Röda block markerar högt korrelerade reläer, som kan drivas av samma person. Philipp Winter

En visualisering av upptid för vissa Tor-reläer för en del av januari 2014. Varje rad av pixlar representerar en timme, medan varje kolumn av pixlar representerar ett relä. En svart pixel anger att ett relä var online, och en vit pixel betecknar att ett relä var offline. Röda block markerar högt korrelerade reläer, som kan drivas av samma person. Philipp Winter

Vår forskning har identifierat ett brett spektrum av felaktiga reläer. Vissa försökte stjäla användarnas inloggningsinformation för populära webbplatser som Facebook. Lika vanliga var reläer som var föremål för landsomfattande censursystem, vilket hindrar åtkomsten till vissa typer av webbplatser, såsom pornografi. Även om reläoperatörerna själva inte ändrar resultaten går det emot Tor-nätfilosofin att användningen inte bör innebära innehållsfiltrering. Vi upptäckte några avgångsreläer som försökte stjäla Tor användares pengar genom att störa Bitcoins virtuella valutatransaktioner.

Det är viktigt att se dessa resultat i rätt perspektiv. Medan vissa attacker uppstod om, är felaktiga reläer i den klara minoriteten, och inte ofta förekommande av Tor-användare. Även om en användares slumpmässigt valda utgångsrelä visar sig vara skadlig, fungerar andra säkerhetsfunktioner i Tor Browser, som tidigare nämnda HTTPS-Överallt, som skyddsåtgärder för att minimera skador.

Om författaren

Philipp Winter, postdoktorsexamen i datavetenskap, Princeton University

Den här artikeln publicerades ursprungligen den Avlyssningen. Läs ursprungliga artikeln.

relaterade böcker

at InnerSelf Market och Amazon