{youtube}ynB1inl4G3c{/youtube}

En nyupptäckt processorsårbarhet kan eventuellt riskera säker information i någon Intel-baserad dator tillverkad sedan 2008. Det kan påverka användare som använder sig av en digital låsboxfunktion som kallas Intel Software Guard Extensions eller SGX, liksom de som använder vanliga molnbaserade tjänster.

"Så länge som användare installerar uppdateringen, blir de bra."

Forskare identifierade SGX-säkerhetshålet, kallade Foreshadow, i januari och informerade Intel. Det ledde till att Intel upptäckte sin bredare potential i molnet. Denna andra variant, Foreshadow-NG, riktar sig mot Intel-baserade virtualiseringsmiljöer som cloud computing-leverantörer som Amazon och Microsoft använder för att skapa tusentals virtuella datorer på en enda stor server.

Intel har släppt programvara och mikrokod uppdateringar för att skydda mot båda typerna av attack. Cloud-leverantörer måste installera uppdateringarna för att skydda sina maskiner. På en individuell nivå kommer ägarna till alla SGX-kompatibla Intel-datorer som tillverkas sedan 2016 behöver en uppdatering för att skydda deras SGX. Några av dessa uppdateringar installeras automatiskt medan andra måste installeras manuellt, beroende på maskinens konfiguration.

Forskare kommer att visa felet på August 16 vid Usenix Security Symposium i Baltimore. Det liknar Specter och Meltdown, de hårdvarubaserade attackerna som skakade datorns säkerhetsvärld i början av 2018. Forskare kunde bryta flera säkerhetsfunktioner som finns i de flesta Intel-baserade maskiner.

"Foreshadow-NG kan bryta de grundläggande säkerhetsegenskaperna som många molnbaserade tjänster tar för givet."

"SGX, virtualiseringsmiljöer och annan liknande teknik förändrar världen genom att göra det möjligt för oss att använda datorresurser på nya sätt och att lägga mycket känsliga data på molnmedicinska register, kryptocurrency, biometrisk information som fingeravtryck", säger Ofir Weisse, forskarstuderande forskarassistent i datavetenskap och teknik vid University of Michigan och en författare till papperet att visas på Usenix. "Det är viktiga mål, men sårbarheter som detta visar hur viktigt det är att fortsätta noga."

Software Guard Extensions-funktionen är att Foreshadow-demonstrationsangreppsmålen inte är i stor utsträckning idag. Eftersom bara en handfull molnleverantörer och några hundra tusen kunder använder den, ligger den vilande på de flesta datorer som är utrustade med den, och dessa maskiner är inte sårbara just nu. Med detta sagt forskarna varnar för att hotet kommer att växa med användningen av produkten.

"Så länge som användare installerar uppdateringen, blir de bra. Och faktiskt använder de allra flesta PC-ägare inte SGX, så det är inte troligt att det blir ett stort problem just nu ", säger medarbetare Thomas Wenisch, datavetenskap och ingenjörsingenjör vid University of Michigan. "Den verkliga faran ligger i framtiden, om SGX blir mer populär och det finns fortfarande ett stort antal maskiner som inte har uppdaterats. Därför är den här uppdateringen så viktig. "

SGX och Foreshadow-NG

SGX skapar en digital låsbox kallad en "säker enklav" i en maskin, så att data och applikationer inuti isoleras från resten av maskinen. Även om ett säkerhetsproblem kompromissar hela maskinen, ska data som skyddas av SGX förbli otillgängliga för alla, men ägaren av data.

Foreshadow-NG bryter den digitala väggen som håller enskilda molnkunders virtuella datorer isolerade från varandra på stora servrar.

Den huvudsakliga tillämpningen av SGX är att möjliggöra behandling och lagring av känslig information, till exempel företagsrelaterad affärsinformation eller hälsodata, på fjärranslutna datacenter där inte ens datacenters anställda ska kunna komma åt de skyddade uppgifterna. SGX kan också styra distributionen av upphovsrättsskyddat digitalt innehåll, till exempel att göra en film synlig endast på specifika maskiner.

Foreshadow bryter SGXs lockbox, så att en angripare kan läsa och ändra data inuti. Även om detta inte är den första attacken mot målet SGX, är det hittills den mest skadliga.

"Tidigare jobb kunde få lite av dataen någon gång. Foreshadow får mestadels data, "säger medarbetare Daniel Genkin, biträdande professor i datavetenskap och teknik. "Förutom att läsa data extraherar Foreshadow också vad som kallas en certifikatnyckel. Den här nyckeln gör det möjligt för angripare att maskera som en säker maskin och lura människor att skicka hemliga data till den. "

Den andra varianten, Foreshadow-NG, bryter den digitala väggen som håller enskilda molnkunders virtuella datorer isolerade från varandra på stora servrar. Detta kan göra det möjligt för en skadlig virtuell maskin att köra i molnet för att läsa data som hör till andra virtuella maskiner. Virtualiseringskoden finns i alla Intel-baserade datorer som tillverkats sedan 2008.

"Foreshadow-NG kan bryta de grundläggande säkerhetsegenskaperna som många molnbaserade tjänster tar för givet", säger medarbetare Baris Kasikci, biträdande professor i datavetenskap och teknik.

Hur attackerna fungerar

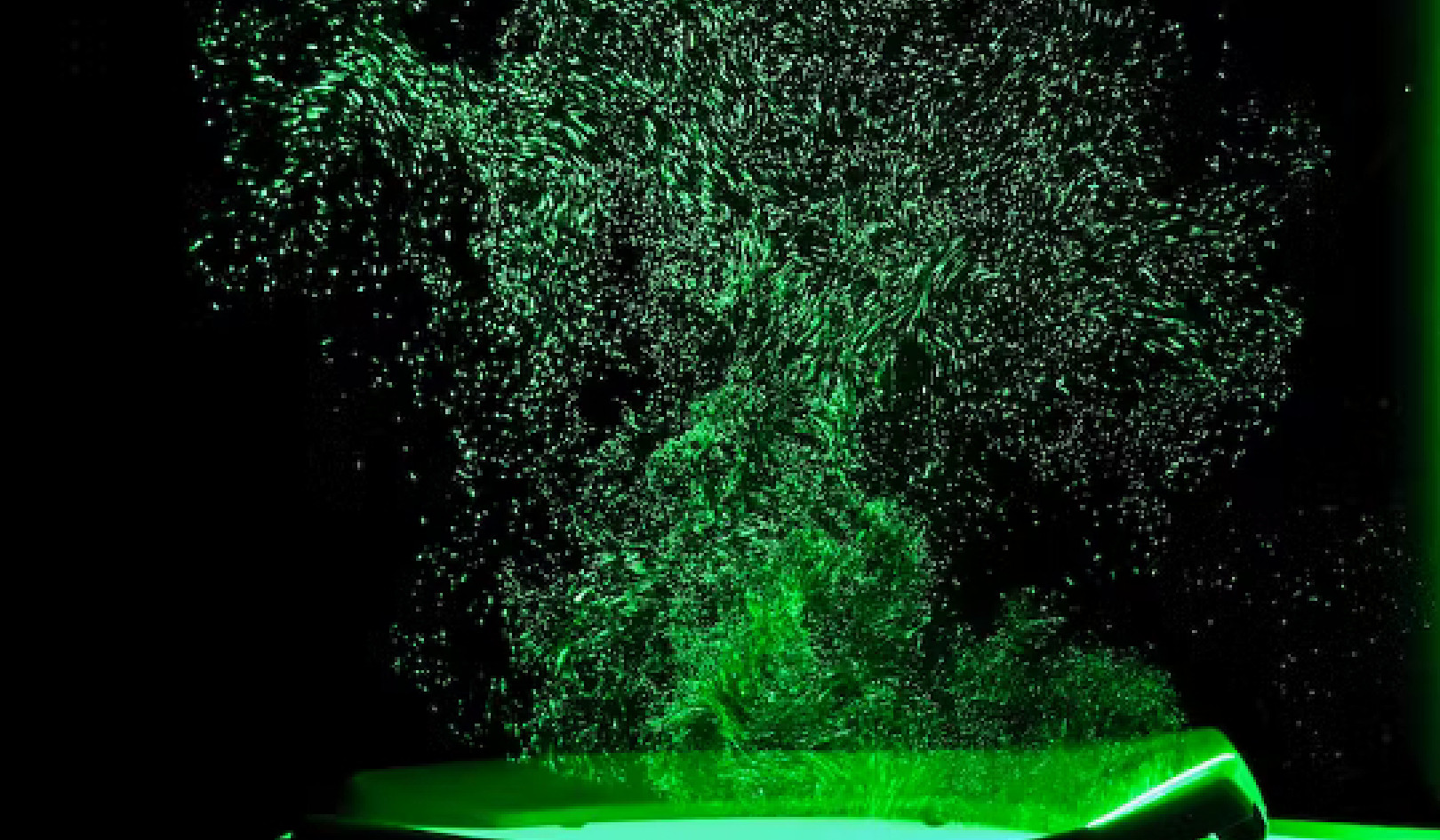

Båda varianterna av sårbarheten får tillgång till offrets maskin med hjälp av vad som är känt som en sidokanalattack. Dessa attacker leder till information om ett systems inre arbete genom att observera mönster i till synes oskyldig information - hur länge det tar processorn att komma åt maskinens minne till exempel. Detta kan användas för att få tillgång till maskinens inre arbeten.

Angreppet förvirrar då systemets processor genom att utnyttja en funktion som kallas spekulativt utförande. Används i alla moderna processorer, spekulativ utförande påskyndar bearbetning genom att göra det möjligt för processorn att i huvudsak gissa vad det kommer att bli ombedd att göra nästa och planera i enlighet därmed.

Anfallet matas i falsk information som leder spekulativt utförande till en rad felaktiga gissningar. Som en förare som följer en felaktig GPS blir processorn hopplöst förlorad. Denna förvirring exploateras då för att offret maskinen ska läcka känslig information. I vissa fall kan det till och med ändra informationen på offrets maskin.

Medan dessa svagheter uppstod innan de orsakade stora skador utsätts de bräckligheten för säkra enklaver och virtualiseringsteknologier, säger Ofir Weisse, forskarstuderandeforskningsassistent som är involverad i arbetet. Han anser att nyckeln till att hålla teknik säkerställer lögner i att göra mönster öppna och tillgängliga för forskare så att de snabbt kan identifiera och reparera sårbarheter.

Andra forskare på projektet är från den belgiska forskargruppen imec-DistriNet; Technion Israel Institute of Technology; och University of Adelaide och Data61.

Stöd till arbetet kom från Forskningsfonden KU Leuven, Cyber Security Research Center i Cypern, Technion Hiroshi Fujiwara, Israels Cyber Bureau, National Science Foundation, USA: s handelsdepartement, National Institute of Standards and Technology, 2017-2018 Rothschild Postdoctoral Fellowship , och DARPA.

Mer information om Foreshadow finns på ForeshadowAttack.com.

Källa: University of Michigan

relaterade böcker

at InnerSelf Market och Amazon